Willkommen in der faszinierenden Welt der White-Hat-Hacker! In einer zunehmend vernetzten Welt, in der Cyberkriminalität eine ständige Bedrohung darstellt, sind diese ethischen Hacker zu wahren Helden geworden. Ihr Auftrag besteht darin, Schwachstellen in Computersystemen aufzudecken und zu beheben, um sicherzustellen, dass diese nicht von bösartigen Angreifern ausgenutzt werden können.

In diesem Artikel werfen wir einen Blick auf die Mission, die Ethik und die Werkzeuge der White-Hat-Hacker. Ihre Mission beruht auf dem Grundsatz des Schutzes und der Verteidigung. Anders als ihre dunklen Gegenstücke, die Black-Hat-Hacker, handeln sie im Auftrag von Unternehmen und Regierungsbehörden, um Sicherheitslücken zu schließen und sensible Daten zu schützen.

Die Ethik der White-Hat-Hacker basiert auf Prinzipien wie Legalität, Verantwortung und Transparenz. Sie verwenden ihre Fähigkeiten, um Sicherheitsmaßnahmen zu verbessern und die digitale Welt sicherer zu machen.

Was die Werkzeuge betrifft, nutzen White-Hat-Hacker eine breite Palette von Technologien und Methoden, um ihre Ziele zu erreichen. Von Netzwerksicherheits-Scannern bis hin zu Penetrationstests und Schwachstellenbewertungen verfügen diese Hacker über umfangreiche Instrumente, um Angriffsvektoren zu erkennen und zu entschärfen.

Tauchen wir also ein in die Welt der White-Hat-Hacker und entdecken wir ihre beeindruckenden Fähigkeiten und ihren unermüdlichen Einsatz für die Cybersicherheit.

Inhaltsverzeichnis

Einführung in den White-Hat-Hacker

White-Hat-Hacker sind Experten im Bereich der Informationssicherheit, die ihre Kenntnisse nutzen, um Schwachstellen in Computersystemen aufzudecken und zu beheben. Anders als Black-Hat-Hacker, die böswillige Absichten haben, handeln White-Hat-Hacker im Auftrag von Unternehmen und Regierungsbehörden, um Sicherheitslücken zu schließen und sensible Daten zu schützen.

White-Hat-Hacker zeichnen sich durch ihre umfangreiche technische Expertise aus und haben ein tiefes Verständnis für Computersysteme, Netzwerke und Sicherheitsprotokolle. Sie sind in der Lage, Schwachstellen und potenzielle Angriffsvektoren zu identifizieren, bevor diese von bösartigen Angreifern ausgenutzt werden können.

Ein weiteres wichtiges Merkmal von White-Hat-Hackern ist ihre Fähigkeit, sowohl offensiv als auch defensiv zu agieren. Das bedeutet, dass sie nicht nur Schwachstellen aufdecken, sondern auch Lösungen entwickeln, um diese Schwachstellen zu beheben und die Sicherheit zu verbessern.

White-Hat-Hacker spielen eine entscheidende Rolle bei der Aufrechterhaltung der Cybersicherheit und sind unverzichtbar für Unternehmen und Regierungsbehörden, die ihre Systeme schützen möchten.

Aufgabe der White-Hat-Hacker

Die Hauptaufgabe von White-Hat-Hackern besteht darin, Schwachstellen in Computersystemen aufzudecken und zu beheben. Dazu nutzen sie ihre technischen Fähigkeiten und Kenntnisse, um potenzielle Angriffsvektoren zu identifizieren und zu analysieren.

White-Hat-Hacker führen Penetrationstests durch, um die Sicherheitsmaßnahmen von Unternehmen und Organisationen zu überprüfen. Dabei versuchen sie, in die Systeme einzudringen, indem sie verschiedene Angriffstechniken anwenden. Durch diesen simulierten Angriff können sie Schwachstellen aufdecken und den Unternehmen dabei helfen, diese zu beheben, bevor sie von bösartigen Angreifern ausgenutzt werden können.

Darüber hinaus sind White-Hat-Hacker auch für die Behebung von Sicherheitslücken verantwortlich. Nachdem sie Schwachstellen identifiziert haben, entwickeln sie Lösungen und empfehlen Maßnahmen, um die Sicherheit zu verbessern. Dies kann die Implementierung von Patches, die Aktualisierung von Software oder die Verbesserung von Sicherheitsrichtlinien umfassen.

Die Arbeit von White-Hat-Hackern erfordert eine sorgfältige Planung, umfassende Kenntnisse über verschiedene Angriffstechniken und eine enge Zusammenarbeit mit Unternehmen und Organisationen, um ihre spezifischen Anforderungen zu verstehen.

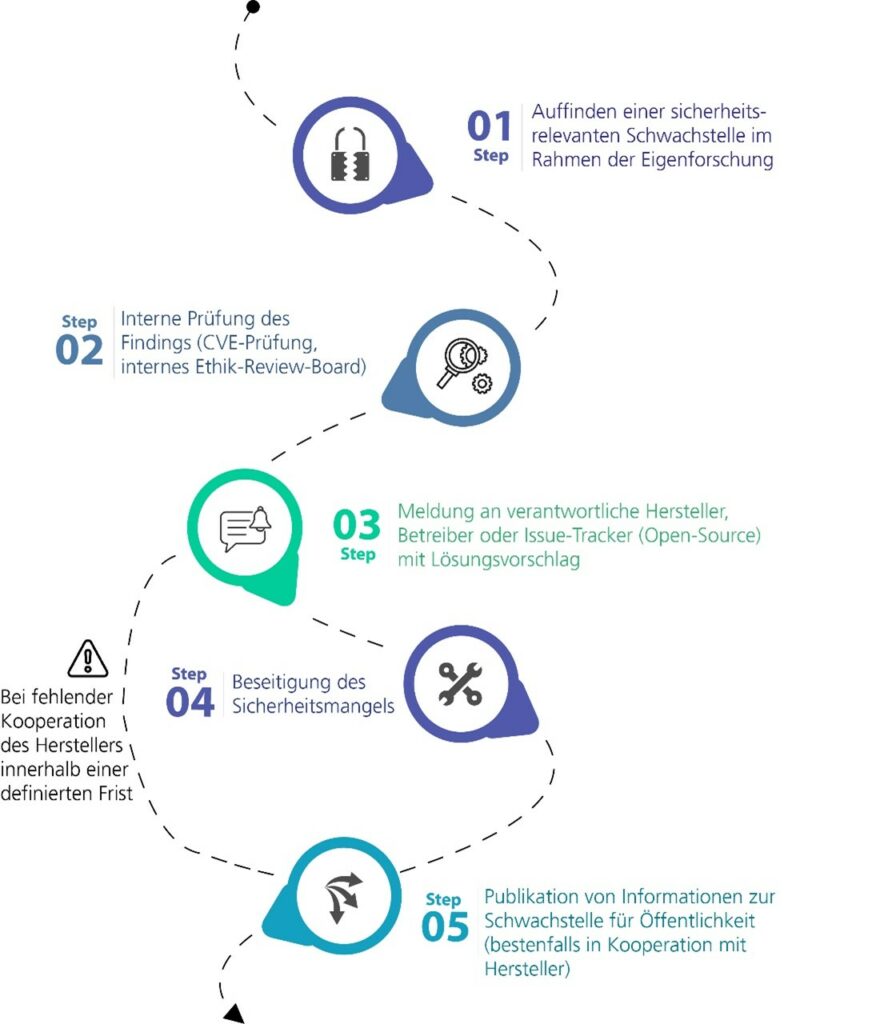

In der folgenden Abbildung ist der Weg einer Offenlegung einer Schwachstelle in einem System durch einen White-Hat-Hacker vom Fraunhofer Institut:

Die Ethik des White-Hat-Hackings

Die Ethik der White-Hat-Hacker basiert auf Prinzipien wie Legalität, Verantwortung und Transparenz. Sie handeln im Einklang mit geltenden Gesetzen und Vorschriften und halten sich an ethische Standards, während sie ihre Fähigkeiten nutzen, um die Sicherheit zu verbessern.

Ein wichtiger Aspekt der Ethik von White-Hat-Hackern ist ihre Verantwortung gegenüber den Unternehmen und Organisationen, für die sie arbeiten. Sie müssen sicherstellen, dass sie die Zustimmung erhalten haben, um auf ihre Systeme zuzugreifen und Schwachstellen zu überprüfen. Darüber hinaus müssen sie sicherstellen, dass alle gefundenen Schwachstellen vertraulich behandelt und nur an diejenigen weitergegeben werden, die berechtigt sind, sie zu beheben.

Transparenz spielt ebenfalls eine wichtige Rolle in der Ethik des White-Hat-Hackings. White-Hat-Hacker müssen offen und ehrlich über ihre Aktivitäten und Ergebnisse sein. Sie müssen klare Berichte erstellen und ihre Empfehlungen transparent kommunizieren, um Unternehmen und Organisationen bei der Verbesserung ihrer Sicherheitsmaßnahmen zu unterstützen.

Die Ethik des White-Hat-Hackings zielt darauf ab, Vertrauen aufzubauen und die Sicherheit von Unternehmen und Organisationen zu stärken. Durch ihre ethischen Grundsätze tragen White-Hat-Hacker dazu bei, das Risiko von Cyberangriffen zu minimieren und die digitale Welt sicherer zu machen.

Die Mission der White-Hat-Hacker

Die Mission der White-Hat-Hacker basiert auf dem Prinzip des Schutzes und der Verteidigung. Im Gegensatz zu ihren dunkleren Gegenstücken, den Black-Hat-Hackern, handeln sie im Auftrag von Unternehmen und Regierungsbehörden, um Sicherheitslücken zu schließen und sensible Daten zu schützen.

### Netzwerksicherheits-Scanner

Netzwerksicherheits-Scanner sind eine der grundlegenden Werkzeuge der White-Hat-Hacker. Sie werden verwendet, um Schwachstellen in Netzwerken und Computersystemen aufzudecken. Diese Scanner können Ports und Dienste scannen, um potenzielle Angriffspunkte zu identifizieren und Sicherheitslücken zu schließen.

### Penetrationstests

Penetrationstests sind eine weitere wichtige Methode der White-Hat-Hacker. Hierbei versuchen sie, in ein Computersystem einzudringen, um Schwachstellen aufzudecken und zu beheben. Durch diese Tests können Unternehmen und Organisationen potenzielle Sicherheitsrisiken identifizieren und geeignete Gegenmaßnahmen ergreifen.

### Schwachstellenbewertungen

Schwachstellenbewertungen sind ein unverzichtbares Werkzeug für White-Hat-Hacker. Dabei werden Systeme und Anwendungen auf bekannte Schwachstellen überprüft und bewertet, um Sicherheitslücken zu schließen. Diese Bewertungen helfen Unternehmen und Organisationen, proaktiv Sicherheitsmaßnahmen zu ergreifen und Risiken zu minimieren.

White-Hat-Hacker verwenden eine Vielzahl von Werkzeugen und Techniken, um ihre Ziele zu erreichen. Diese Werkzeuge sind darauf ausgerichtet, Schwachstellen in Computersystemen aufzudecken und Angriffsvektoren zu identifizieren.

Eine der wichtigsten Techniken, die von White-Hat-Hackern eingesetzt werden, ist der Penetrationstest. Bei einem Penetrationstest werden verschiedene Angriffstechniken angewendet, um die Sicherheitsmaßnahmen eines Systems zu überprüfen. Dazu gehören das Scannen von Netzwerken, das Testen von Webanwendungen, das Ausnutzen von Schwachstellen und das Überprüfen von Sicherheitsrichtlinien.

White-Hat-Hacker verwenden auch Netzwerksicherheitsscanner, um Schwachstellen in Netzwerken und Systemen zu identifizieren. Diese Scanner können automatisch nach bekannten Schwachstellen suchen und den Hackern detaillierte Informationen über die Sicherheitslage eines Systems liefern.

Ein weiteres wichtiges Werkzeug, das von White-Hat-Hackern eingesetzt wird, ist die Schwachstellenbewertung. Bei einer Schwachstellenbewertung werden potenzielle Schwachstellen identifiziert und bewertet, um das Risiko von Angriffen zu analysieren. Dies ermöglicht es den Hackern, konkrete Empfehlungen zur Behebung von Schwachstellen zu geben und die Sicherheit zu verbessern.

Die Werkzeuge und Techniken, die von White-Hat-Hackern verwendet werden, sind ständig im Wandel, da neue Angriffsmethoden und Schwachstellen entdeckt werden. Daher müssen White-Hat-Hacker kontinuierlich auf dem neuesten Stand bleiben und ihre Fähigkeiten und Werkzeuge anpassen, um mit den sich ständig weiterentwickelnden Bedrohungen Schritt zu halten.

White-Hat-Hacker-Zertifizierungen und -Schulungen

White-Hat-Hacker müssen über umfangreiche Kenntnisse und Fähigkeiten verfügen, um ihre Aufgaben erfolgreich zu erfüllen. Um ihre Kompetenz und Professionalität nachzuweisen, können sie verschiedene Zertifizierungen und Schulungen absolvieren.

Eine der bekanntesten Zertifizierungen für White-Hat-Hacker ist die Certified Ethical Hacker (CEH)-Zertifizierung. Diese Zertifizierung wird von der International Council of E-Commerce Consultants (EC-Council) angeboten und dient als Nachweis für das Wissen und die Fähigkeiten von Hackern im Bereich der Informationssicherheit.

Neben Zertifizierungen können White-Hat-Hacker auch Schulungen und Kurse besuchen, um ihre Fähigkeiten zu verbessern und auf dem neuesten Stand zu bleiben. Diese Schulungen können verschiedene Themen wie Netzwerksicherheit, Webanwendungssicherheit, Kryptographie und forensische Untersuchungen abdecken.

Die Teilnahme an Schulungen und der Erwerb von Zertifizierungen sind wichtige Schritte für White-Hat-Hacker, um ihre Professionalität zu verbessern und ihr Fachwissen zu erweitern. Durch kontinuierliches Lernen und Weiterbildung können sie sicherstellen, dass sie mit den neuesten Technologien und Bedrohungen Schritt halten und ihre Kunden bestmöglich unterstützen können.

Berühmte White-Hat-Hacker und ihre Beiträge

Im Laufe der Jahre haben einige White-Hat-Hacker durch ihre beeindruckenden Fähigkeiten und Beiträge zur Informationssicherheit Berühmtheit erlangt. Ihre Entdeckungen und Forschungen haben dazu beigetragen, Schwachstellen aufzudecken und die Sicherheit von Computersystemen zu verbessern.

Ein Beispiel für einen berühmten White-Hat-Hacker ist Kevin Mitnick. Mitnick war in den 1990er Jahren einer der bekanntesten Hacker und wurde später zu einem White-Hat-Hacker, der Unternehmen dabei half, ihre Sicherheitsmaßnahmen zu verbessern. Seine Geschichte und Beiträge haben dazu beigetragen, das Bewusstsein für die Bedeutung der Informationssicherheit zu schärfen.

Ein weiteres bekanntes Beispiel ist Charlie Miller, der für seine Forschungen im Bereich der Fahrzeugsicherheit bekannt ist. Miller hat Schwachstellen in Fahrzeugsystemen aufgedeckt und gezeigt, wie diese ausgenutzt werden können. Seine Arbeit hat dazu beigetragen, die Automobilindustrie für die Sicherheit von vernetzten Fahrzeugen zu sensibilisieren und Maßnahmen zur Verbesserung der Sicherheit zu ergreifen.

Diese und viele andere White-Hat-Hacker haben durch ihre Entdeckungen und Beiträge dazu beigetragen, die Sicherheit von Computersystemen und Netzwerken zu verbessern. Ihre Arbeit ist unverzichtbar, um Unternehmen und Organisationen vor den Bedrohungen der Cyberkriminalität zu schützen und die digitale Welt sicherer zu machen.

In diesem Video gibt ein Ehtischer Hacker sog. White-Hat-Hacker tiefere Einblicke (Quelle: Deutsche Welle dw.com):

Zusammenarbeit zwischen White-Hat-Hackern und Organisationen

White-Hat-Hacker arbeiten eng mit Unternehmen und Organisationen zusammen, um deren Sicherheitsmaßnahmen zu verbessern. Diese Zusammenarbeit ist von großer Bedeutung, um Schwachstellen aufzudecken und Lösungen zu entwickeln, um diese Schwachstellen zu beheben.

Im Idealfall beginnt die Zusammenarbeit zwischen White-Hat-Hackern und Organisationen mit einer gründlichen Risikoanalyse. Dabei werden potenzielle Schwachstellen und Bedrohungen identifiziert, um den Umfang der Sicherheitsprobleme zu verstehen. Basierend auf dieser Analyse können White-Hat-Hacker Empfehlungen zur Verbesserung der Sicherheit geben.

Ein weiterer wichtiger Aspekt der Zusammenarbeit ist die Durchführung von Penetrationstests. Durch diese Tests können White-Hat-Hacker Schwachstellen in den Systemen identifizieren und den Organisationen dabei helfen, diese zu beheben. Dieser enge Austausch von Informationen und Erkenntnissen zwischen den Hackern und den Organisationen ist entscheidend, um die Sicherheit zu verbessern.

Darüber hinaus können White-Hat-Hacker Schulungen und Workshops für die Mitarbeiter von Unternehmen und Organisationen durchführen. Diese Schulungen können dazu beitragen, das Bewusstsein für die Bedeutung der Informationssicherheit zu schärfen und den Mitarbeitern die notwendigen Kenntnisse und Fähigkeiten zu vermitteln, um sicherheitsbewusst zu handeln.

Die Zusammenarbeit zwischen White-Hat-Hackern und Organisationen ist von großer Bedeutung, um die Sicherheit von Computersystemen und Netzwerken zu verbessern. Durch den gemeinsamen Einsatz von Fachwissen und Ressourcen können sie gemeinsam gegen die Bedrohungen der Cyberkriminalität vorgehen und die

Die Auswirkungen des White-Hat-Hackings auf die Cybersicherheit

Willkommen in der faszinierenden Welt der White-Hat-Hacker! In einer zunehmend vernetzten Welt, in der Cyberkriminalität eine ständige Bedrohung darstellt, sind diese ethischen Hacker zu wahren Helden geworden. Ihre Mission besteht darin, Schwachstellen in Computersystemen aufzudecken und zu beheben, um sicherzustellen, dass sie nicht von bösartigen Angreifern ausgenutzt werden können.

Die Herausforderungen für White-Hat-Hacker

White-Hat-Hacker stehen vor einer Reihe von Herausforderungen bei ihrer Arbeit. Einerseits müssen sie ständig auf dem neuesten Stand bleiben, um mit den sich ständig weiterentwickelnden Angriffstechniken Schritt zu halten. Andererseits müssen sie oft mit begrenzten Ressourcen arbeiten und mit den komplexen Sicherheitssystemen großer Organisationen zurechtkommen. Dennoch setzen sie ihre Fähigkeiten und ihr Fachwissen ein, um diese Herausforderungen zu meistern und die Sicherheit zu verbessern.

### Die Legalität des White-Hat-Hackings

Anders als Black-Hat-Hacker handeln White-Hat-Hacker im Rahmen der Gesetze. Sie arbeiten entweder im Auftrag von Unternehmen oder Regierungsbehörden oder mit deren ausdrücklicher Zustimmung. Durch die Einhaltung der Gesetze stellen sie sicher, dass ihre Aktivitäten legal sind und keinen Schaden anrichten.

### Die Verantwortung der White-Hat-Hacker

White-Hat-Hacker tragen eine große Verantwortung. Sie müssen sicherstellen, dass ihre Aktivitäten keine unbeabsichtigten Schäden verursachen und dass sie die Privatsphäre und Sicherheit der betroffenen Parteien respektieren. Sie nehmen ihre Verantwortung ernst und setzen ihre Fähigkeiten verantwortungsvoll ein, um die Cybersicherheit zu verbessern.

### Die Transparenz der White-Hat-Hacker

Ein weiteres ethisches Prinzip der White-Hat-Hacker ist die Transparenz. Sie kommunizieren offen mit den Unternehmen und Organisationen, für die sie arbeiten, und teilen diese über die entdeckten Schwachstellen und die durchgeführten Maßnahmen zur Behebung dieser Schwachstellen. Durch diese Transparenz wird sichergestellt, dass alle Beteiligten über den aktuellen Stand der Sicherheit informiert sind und gemeinsam daran arbeiten können, potenzielle Risiken zu minimieren.

Jetzt Hilfe von White-Hat-Hacker erhalten

Wann muss eine Datenschutzfolgenabschätzung durchgeführt werden?

Wann muss eine Datenschutzfolgenabschätzung durchgeführt werden? Seit dem 25. Mai 2018 ist die zweijährige Übergangsfrist zur EU-Datenschutz-Grundverordnung (EU-DSGVO) ausgelaufen. Die DSGVO dient dem erweiterten Schutz

Die Welt der White Hat Hacker – Ihre Mission, Ethik und Tools

Willkommen in der faszinierenden Welt der White-Hat-Hacker! In einer zunehmend vernetzten Welt, in der Cyberkriminalität eine ständige Bedrohung darstellt, sind diese ethischen Hacker zu wahren

Sextortion – Was es ist und wie man sich dagegen schützen kann

Sextortion ist eine ernstzunehmende Bedrohung, der immer mehr Menschen ausgesetzt sind. Aber was genau verbirgt sich hinter diesem Begriff und wie kannst du dich dagegen